Obiettivo:

Configurare server criteri di rete per autenticazione wireless 802.1x con gruppo di utenti di dominio.

I client WiFi saranno così in grado di autenticarsi alla rete senza fili con username e password di dominio, solo se membri del gruppo concesso alla connessione.

Soluzione:

- Installazione ruoli Servizi criteri di rete e Autorità di certificazione

- Configurazione ruolo certificazione e creazione certificato

- Configurazione ruolo server criteri di rete NPS server e creazione profilo 802.1x

- Configurazione access point per autenticazione 802.11 Enterprise

- Debug con iasviewern

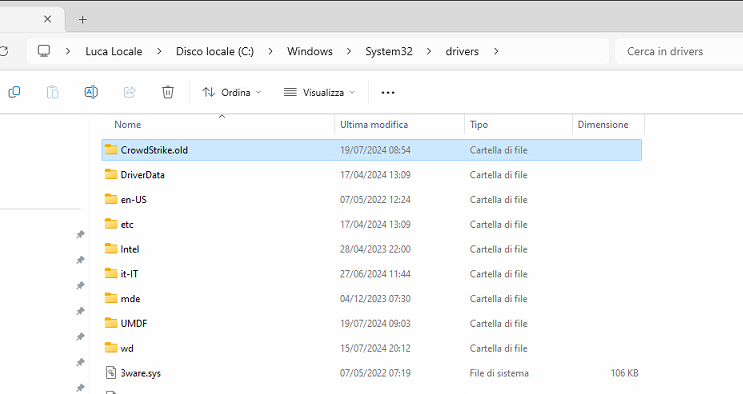

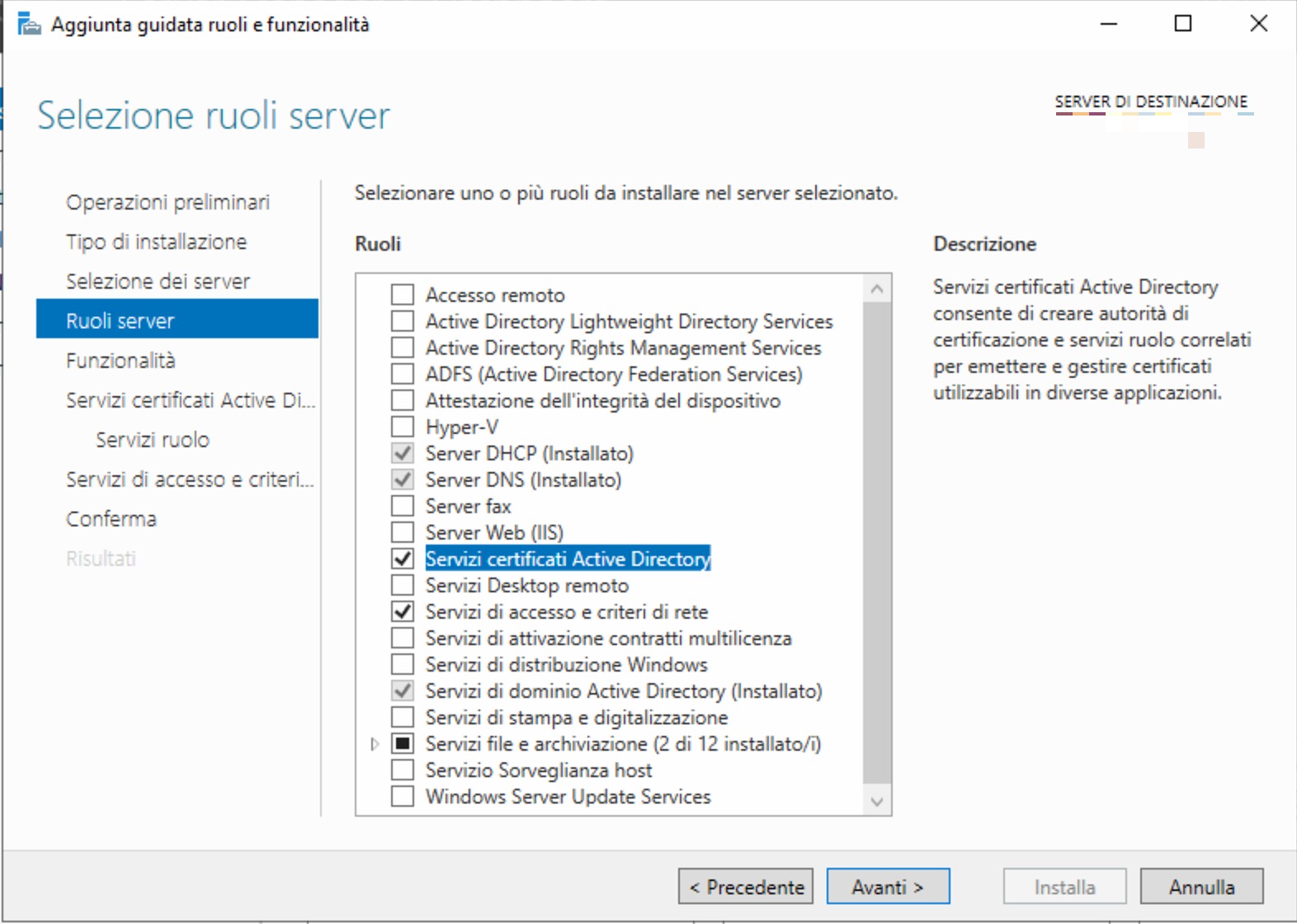

1 – Installazione ruoli Servizi criteri di rete e Autorità di certificazione

- Aprire il server manager ed installare i seguenti ruoli:

- Servizi di accesso e criteri di rete

- Servizi certificati Active Directory

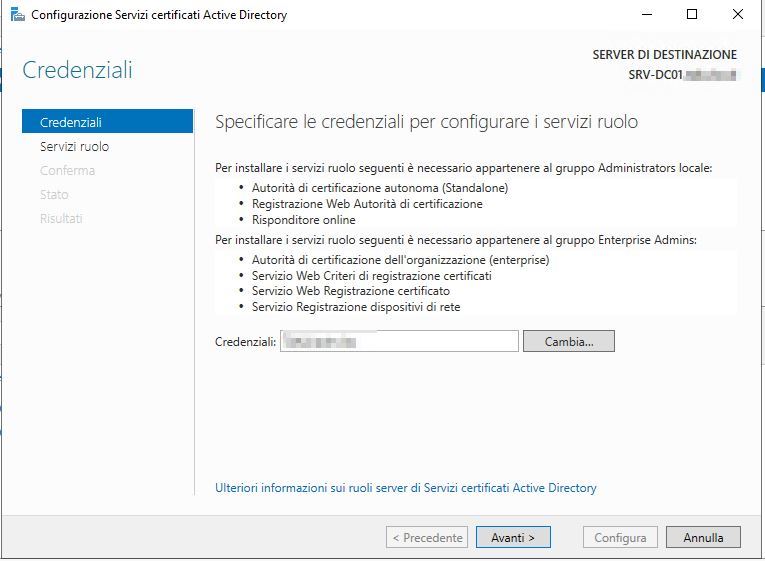

2 – Configurazione ruolo certificazione e creazione certificato

- Aprire il server manager

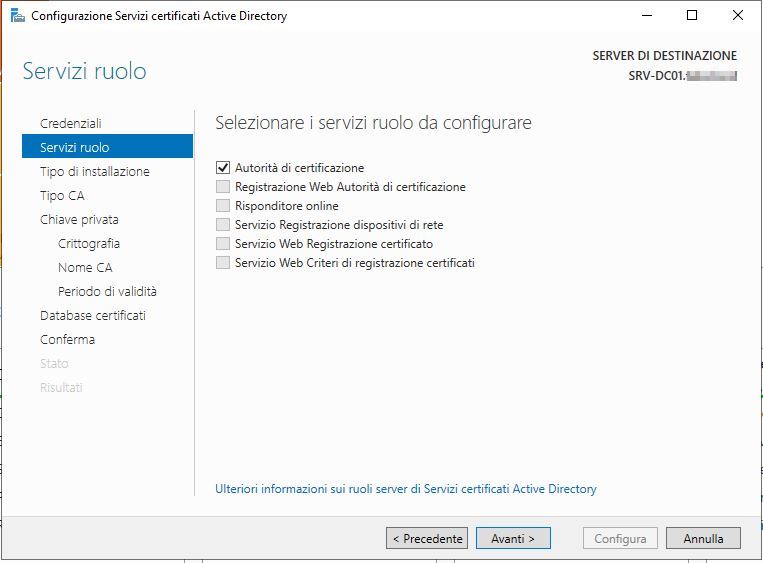

- Servizi di ruolo da configurare – Autorità di certificazione

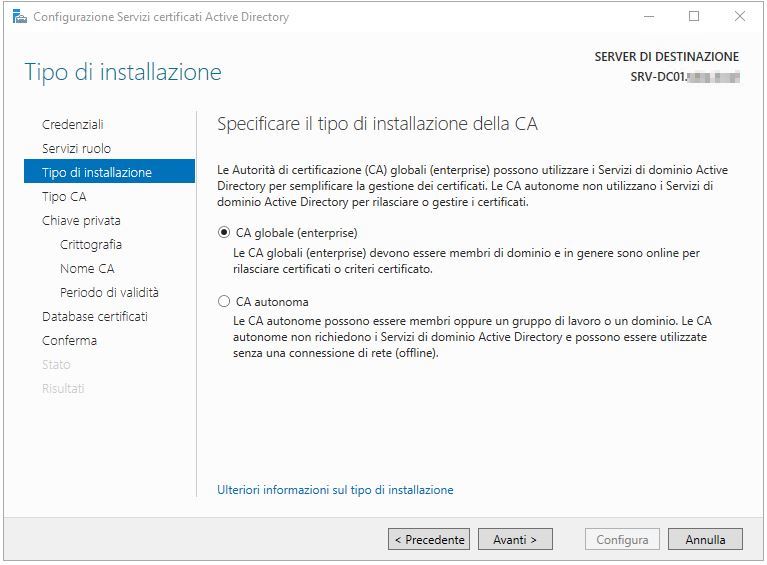

- Tipo di installazione – CA globale

- Tipo di CA – CA radice

- Tipo di chiave privata – Crea una nuova chiave privata

- Specificare il tipo di crittografia desiderato

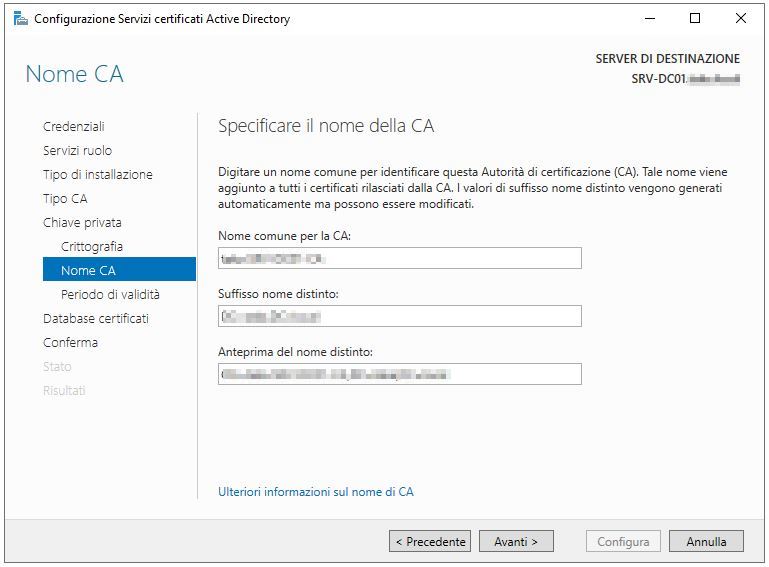

- Specificare il nome della CA

- Specificare o estendere il periodo di validità del certificato

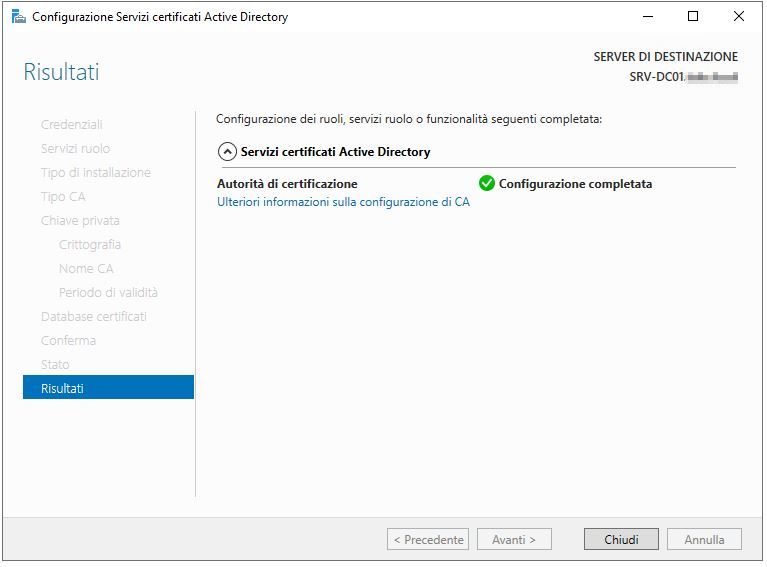

- Procedere e terminare la configurazione

3 – Configurazione ruolo server criteri di rete NPS server e creazione profilo 802.1x

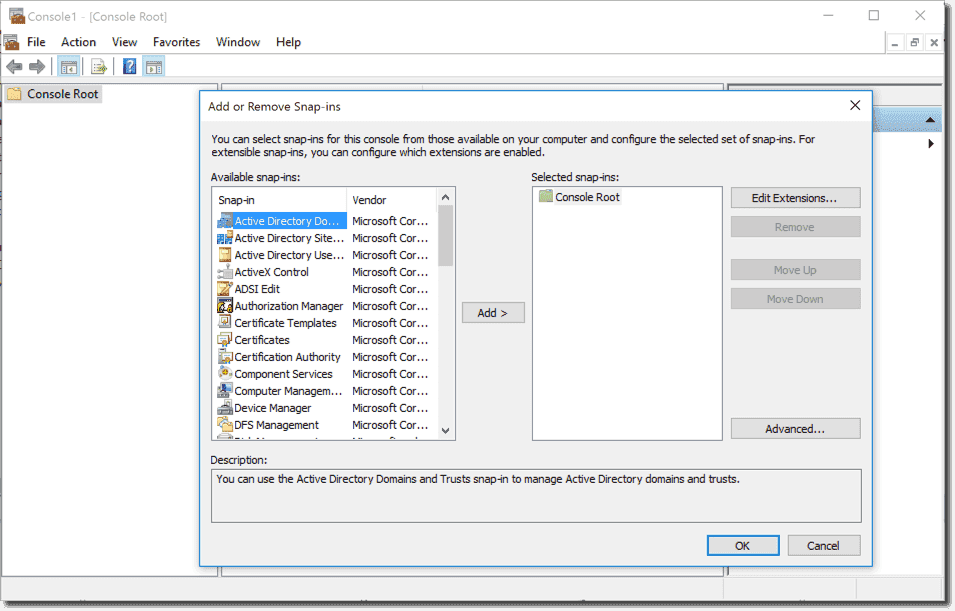

- Aprire nps.msc o l’utilità di gestione server criteri di rete

- Creazione modello segreto condiviso

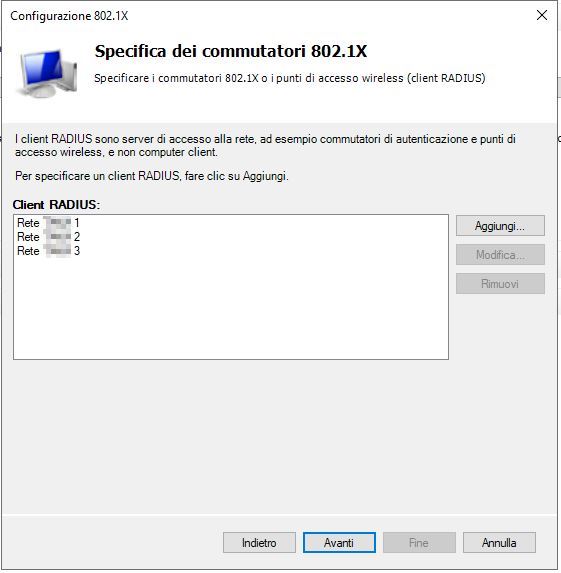

- Creazione client Radius

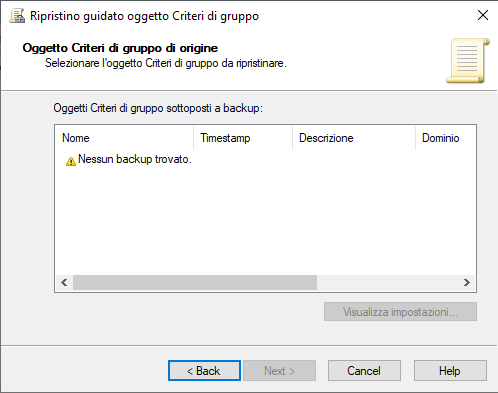

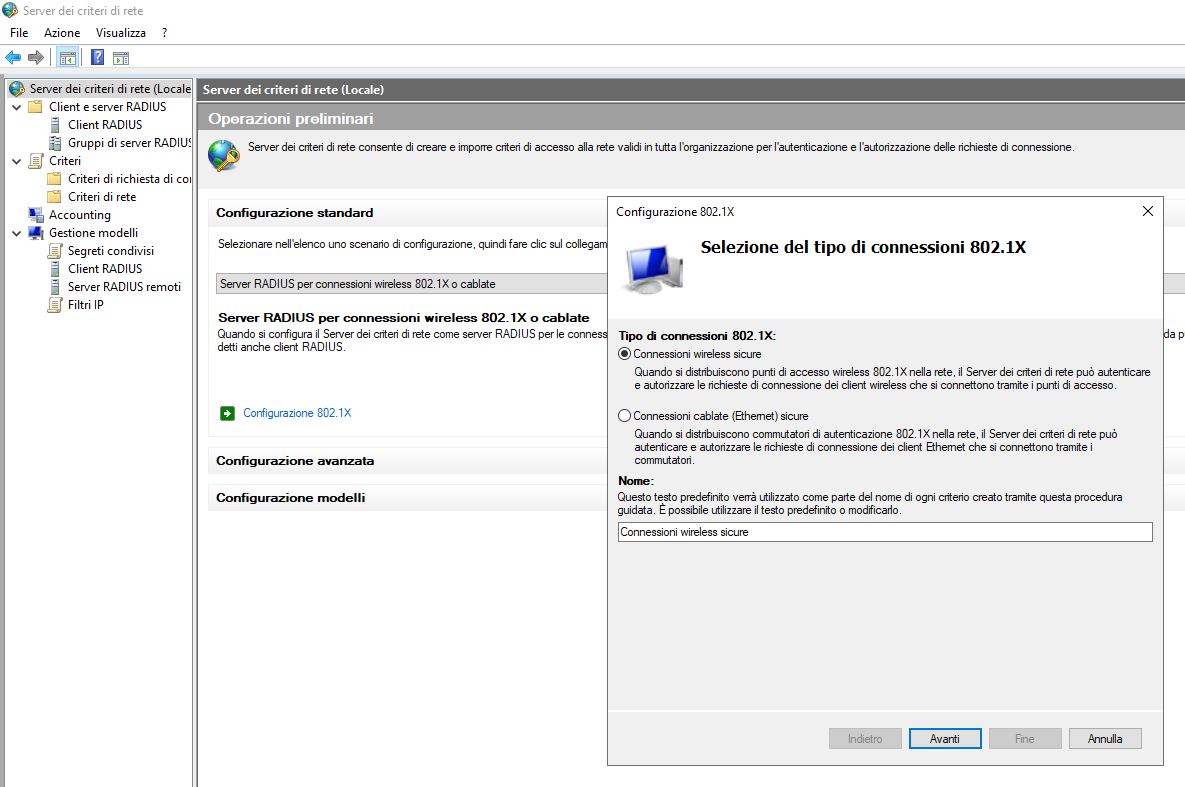

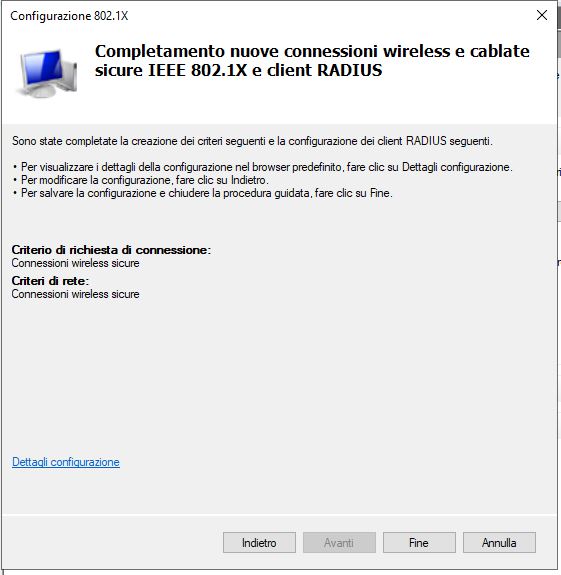

- Configurazione 802.1X

- Selezionare il client radius

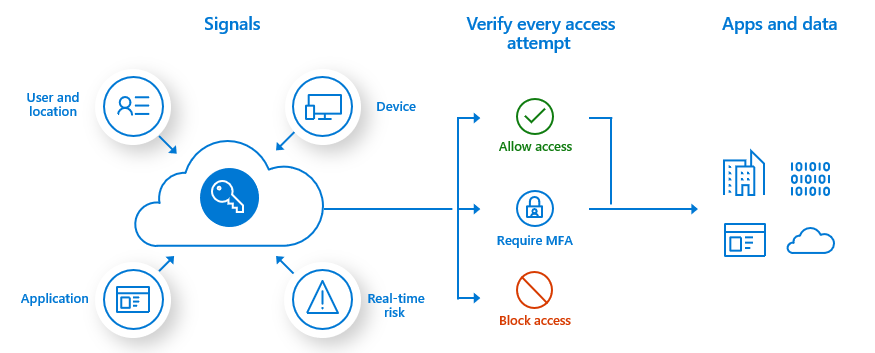

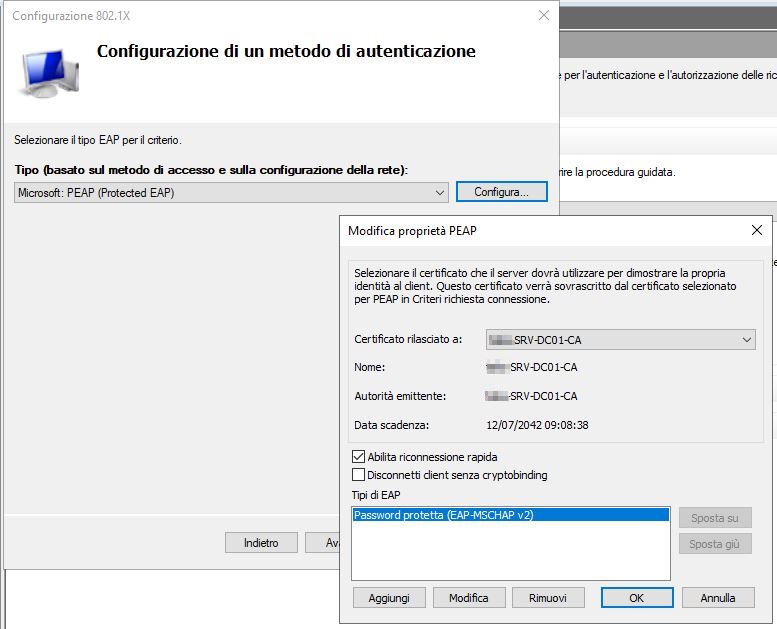

- Specificare il metodo di autenticazione Microsoft: PEAP (Protected EAP)

- Cliccare “configura” e selezionare il certificato creato in precedenza

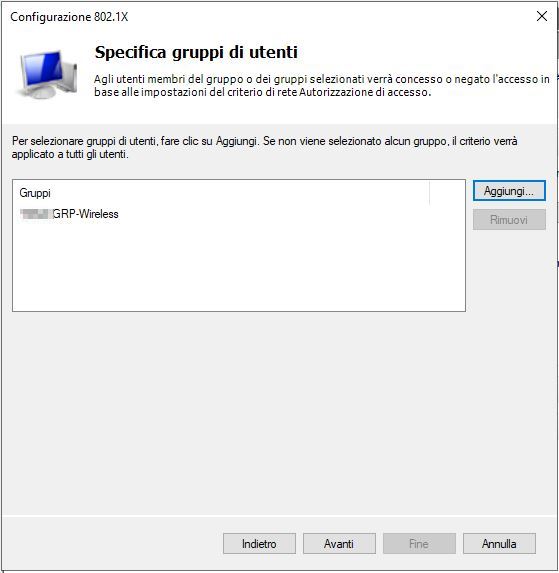

- Selezionare il gruppo di utenti per la connessione wireless

- Terminare la configurazione

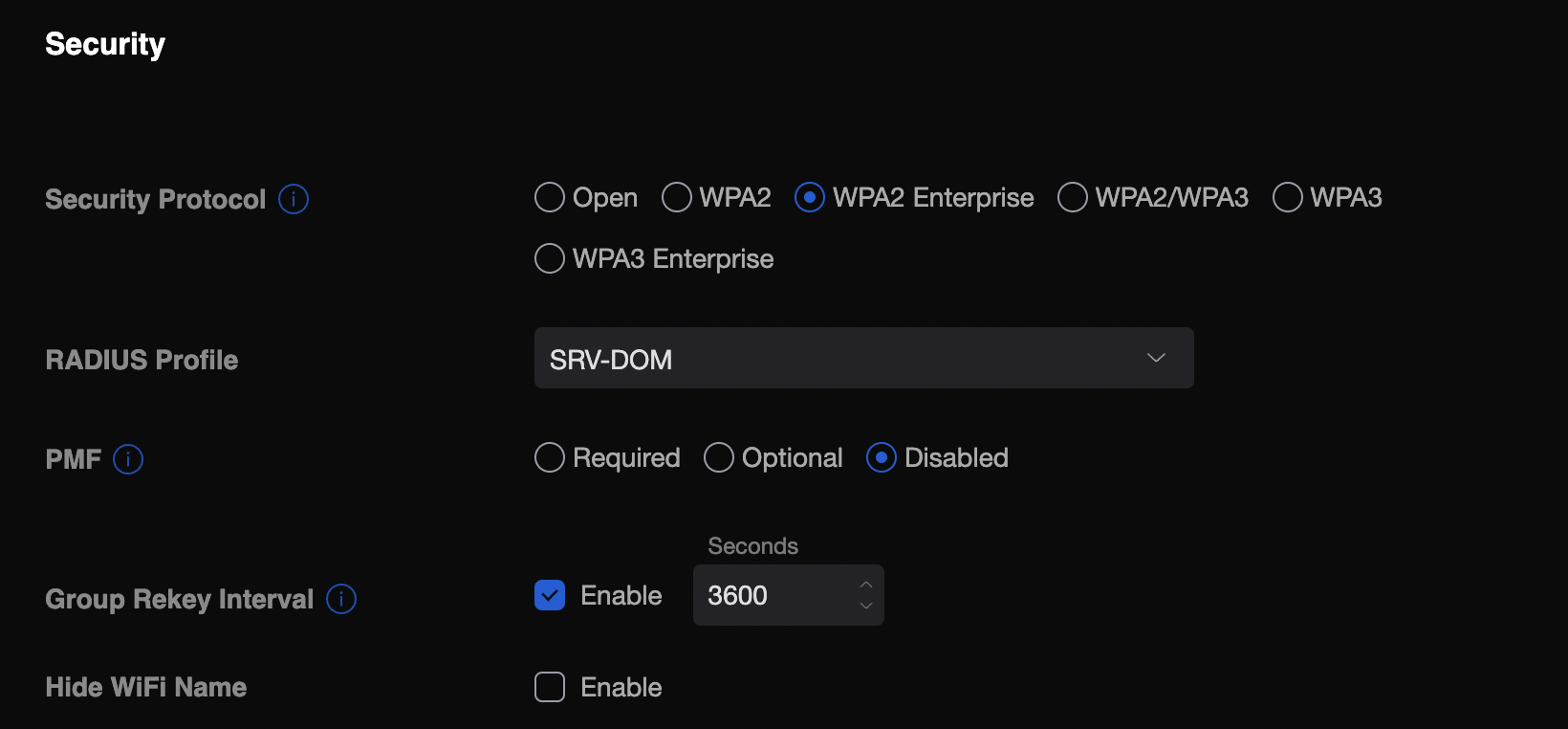

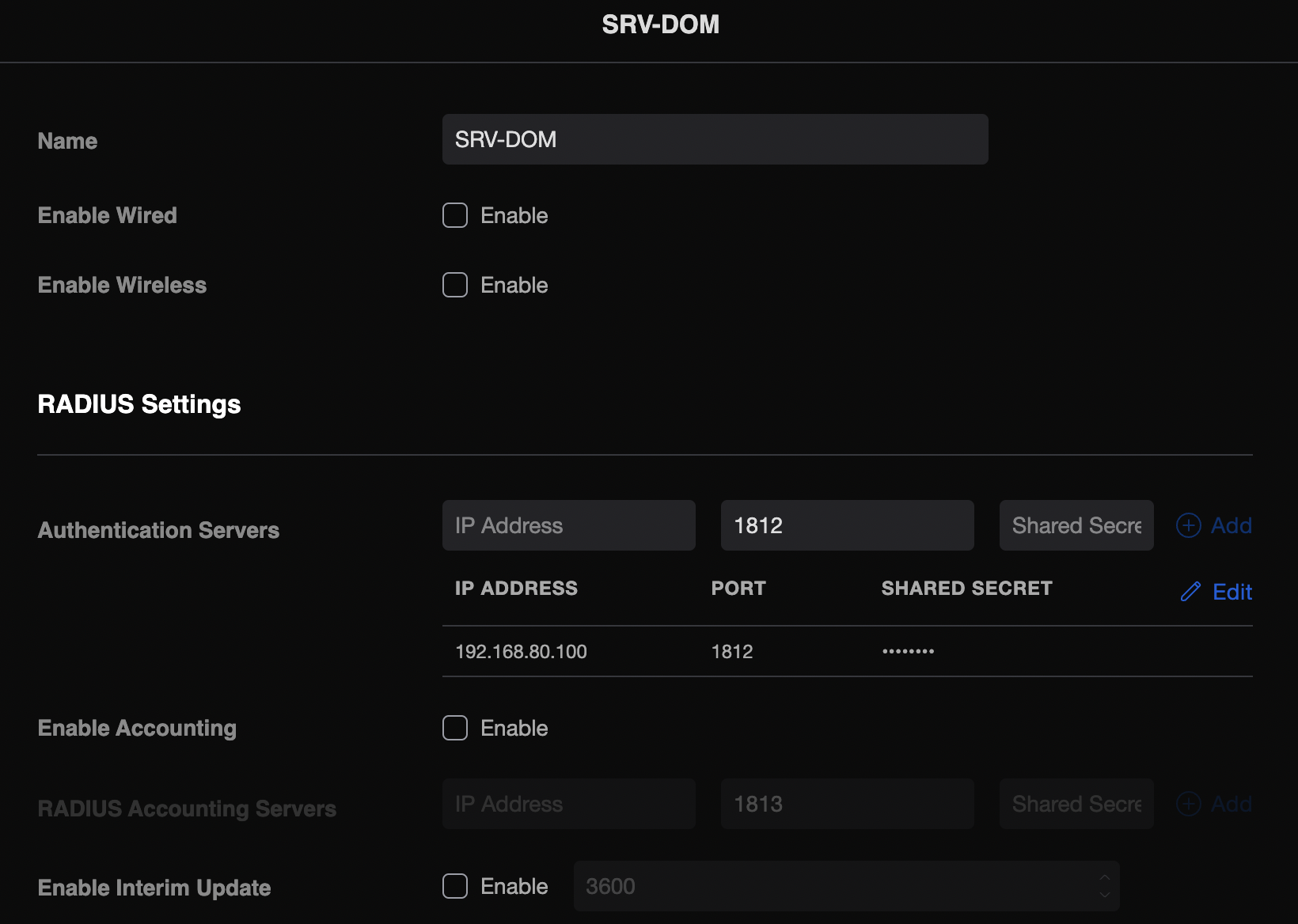

4 – Configurazione access point per autenticazione 802.11 Enterprise

- Accedere al controller wireless o al singolo access point e modificare il metodo di autenticazione in WPA2 Enterprise

- Specificare l’indirizzo IP del server nella quale abbiamo installato il ruolo NPS in precedenza

- Specificare la password inserita nel modello segreto condiviso

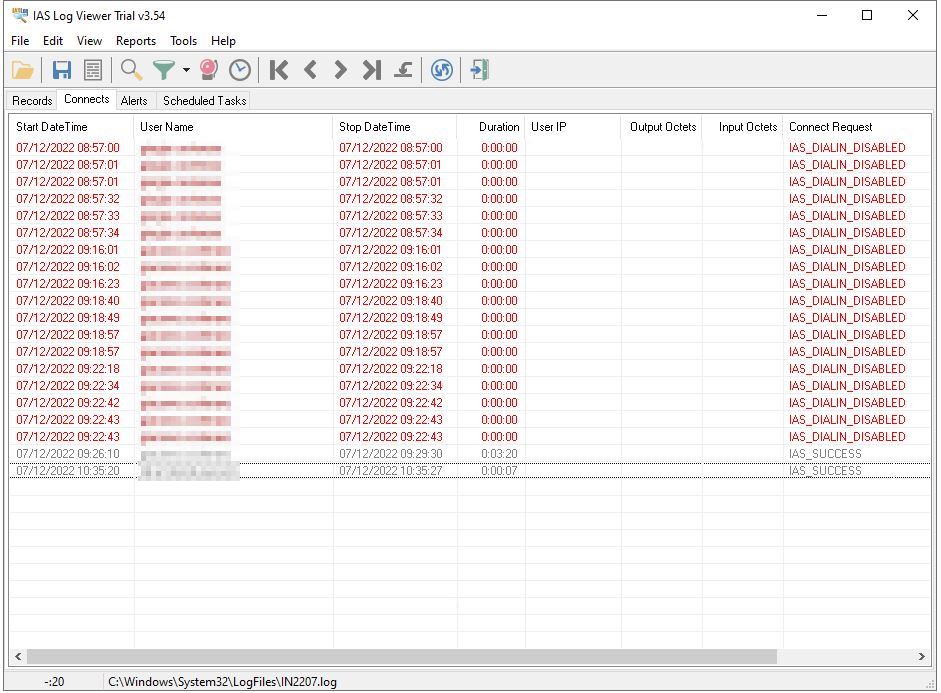

5 – Debug con iasviewern