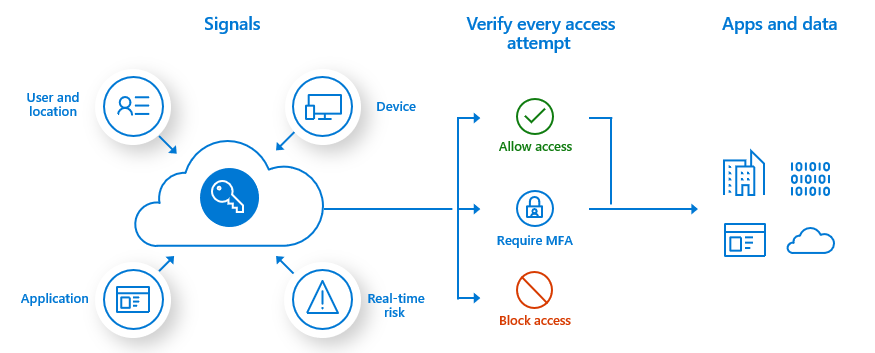

LDAP (Lightweight Directory Access Protocol) e LDAPs (LDAP Secure) sono entrambi protocolli utilizzati per accedere e gestire directory di servizi, ma differiscono nella sicurezza della comunicazione. LDAP utilizza una connessione non crittografata, rendendo le informazioni vulnerabili a intercettazioni malevole. In contrasto, LDAPs implementa la sicurezza tramite l’uso di crittografia SSL/TLS, garantendo che i dati siano trasmessi in modo sicuro tra client e server. Questo è particolarmente importante quando si gestiscono informazioni sensibili o riservate, come le credenziali degli utenti. L’adozione di LDAPs contribuisce a rafforzare la protezione dei dati e la privacy, rendendo questo protocollo una scelta preferibile in molte situazioni in cui la sicurezza è una priorità.

Prerequisiti:

- Windows Server 2016 o superiore

- Deve essere presente un domain controller, possibilmente con livello di funzionalità foresta e dominio pari o superiore a 2016

Procedura:

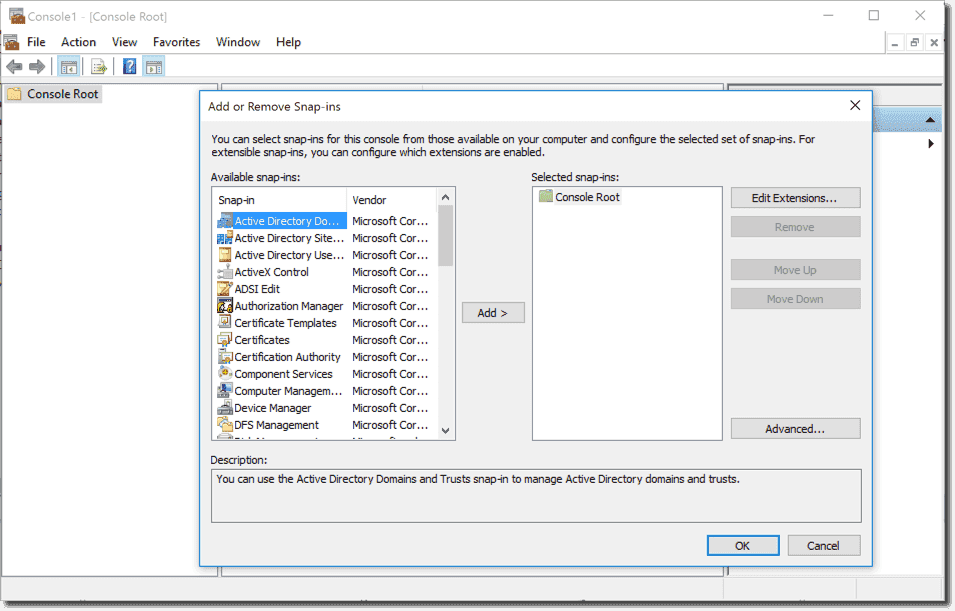

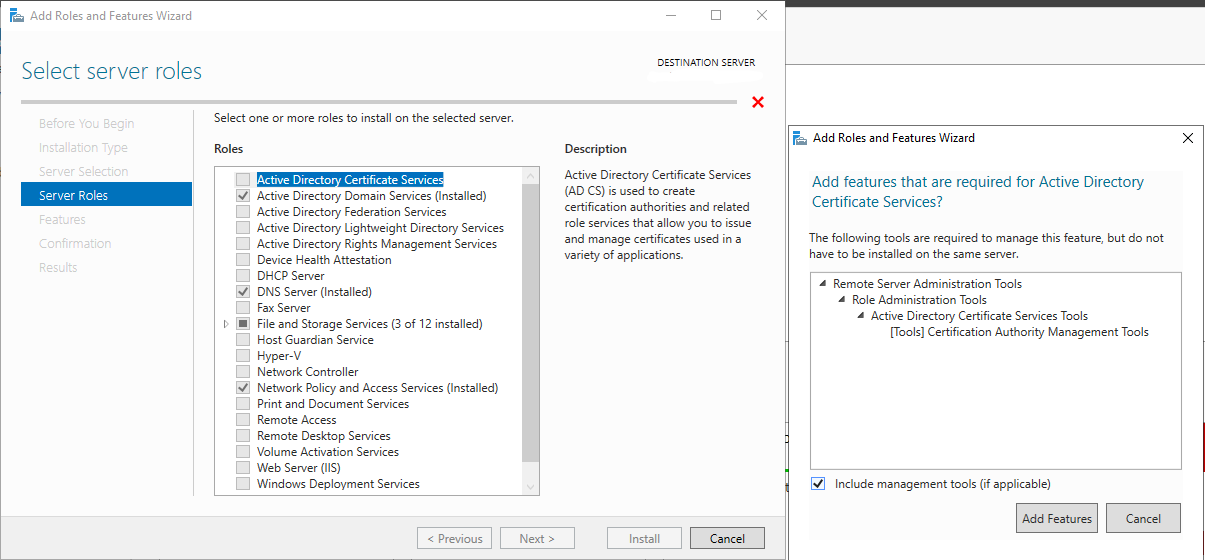

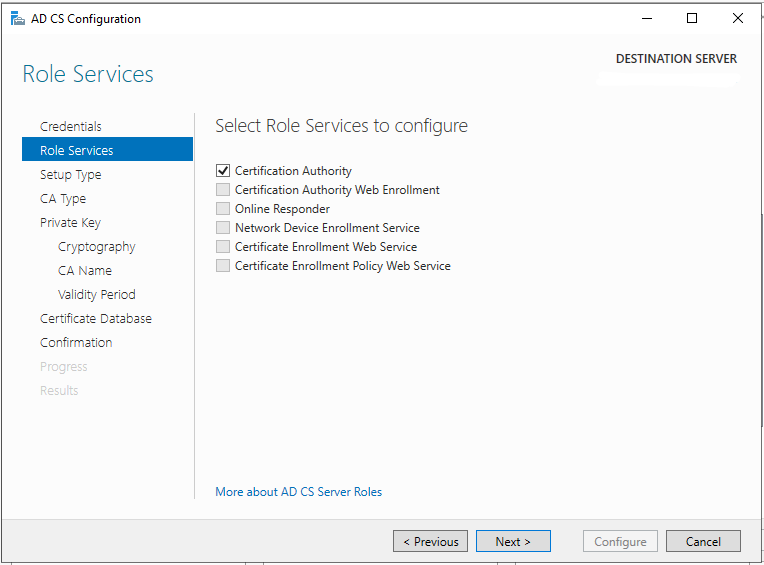

- Installare il ruolo Active Directory Certification Authority

- Configurare Active Directory Certification Authority

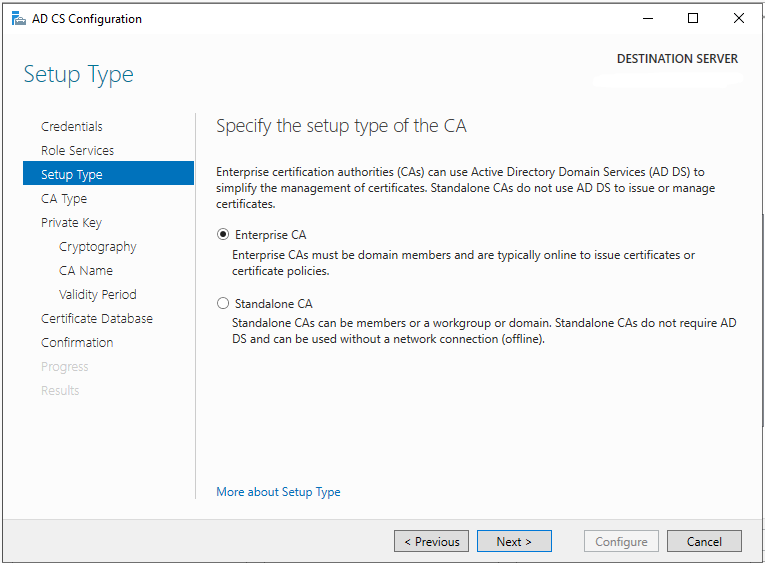

- Proseguiamo con la configurazione di una Enterprise CA (dato che si tratta di un ambiente di dominio)

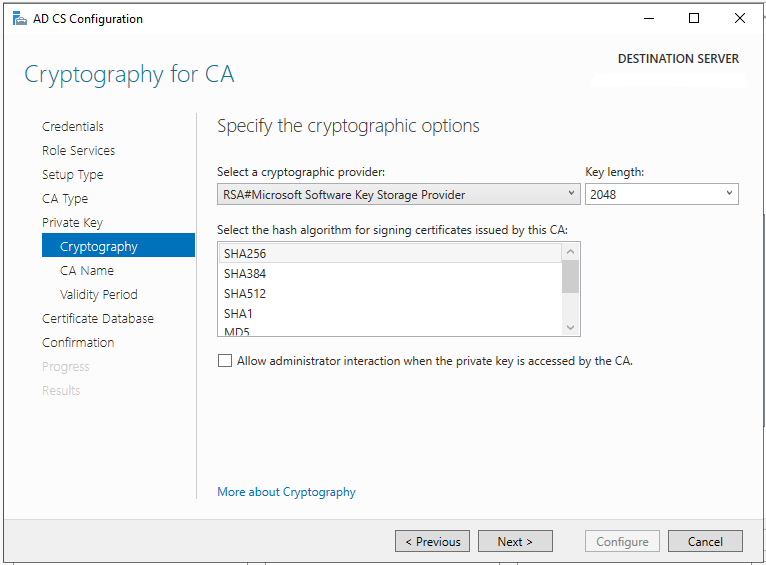

- Configuriamo la CA di tipo Root e generiamo una nuova chiave privata

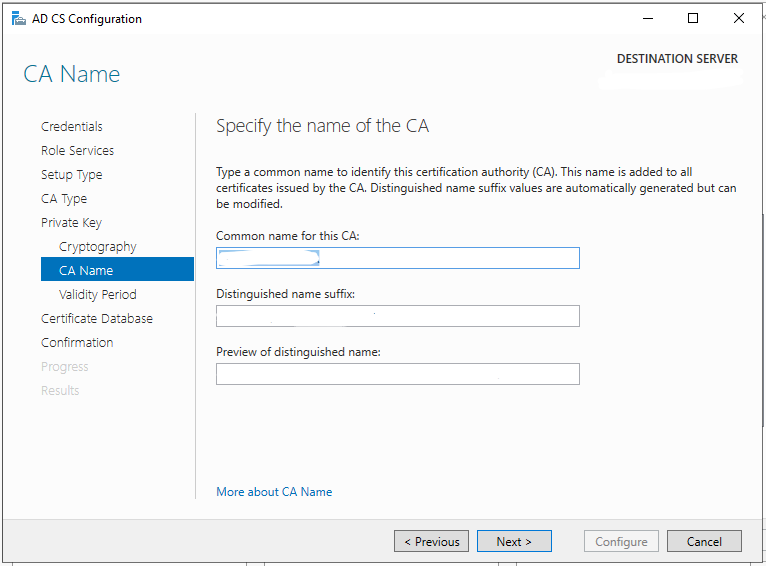

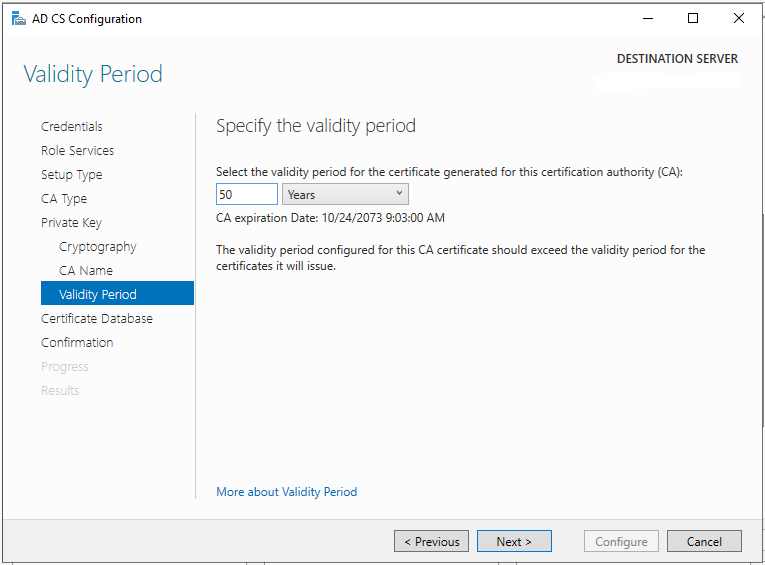

- Specifichiamo un nome per la CA e il periodo di validità del certificato

- Proseguiamo e concludiamo la procedura guidata

- Il comando certlm.msc aprirà la console di gestione dei certificati del computer locale, controlliamo che il certicato sia stato generato correttamente.

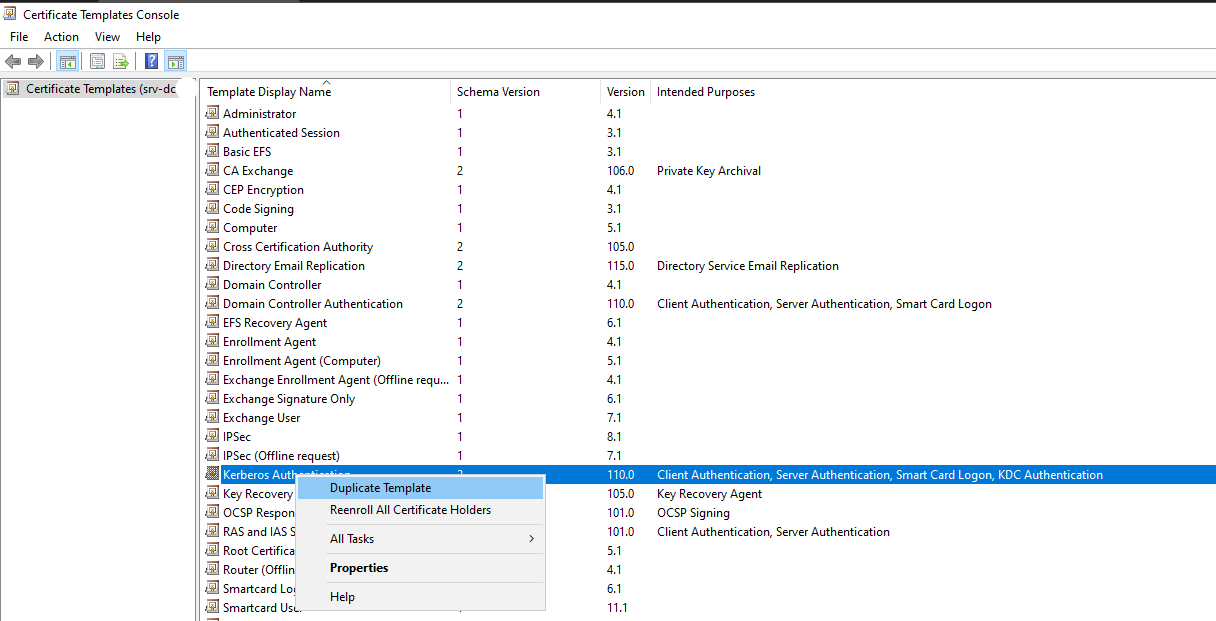

- Lanciare il comando certtmpl.msc e duplicare il template “Kerberos Authentication”

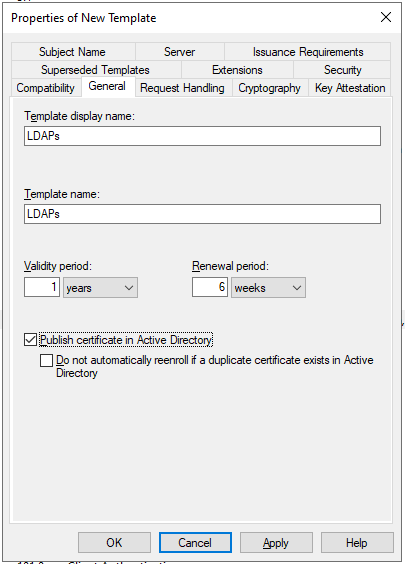

- Sul tab “General”, impostiamo un nome al template e selezioniamo il flag “Publish certificate in Active Directory”

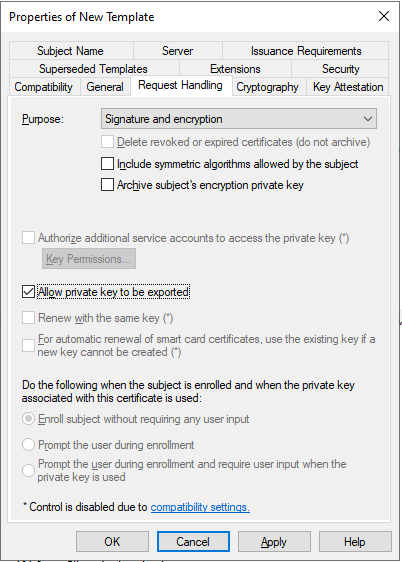

- Nel tab “Request Handling” selezioniamo il flag “Allow private key to be exported”

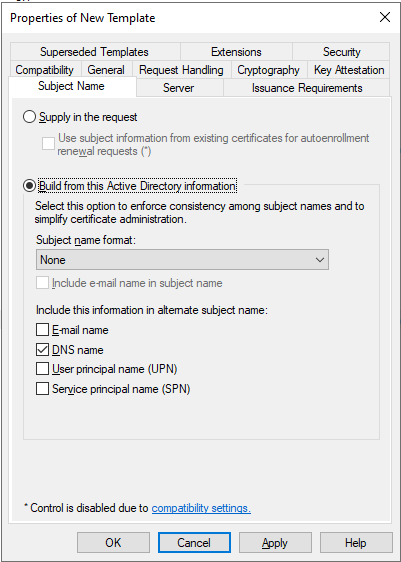

- Nel tab “Subject Name” controlliamo che il flag “DNS Name” sia selezionato

- Premiamo “Apply” e poi “OK”

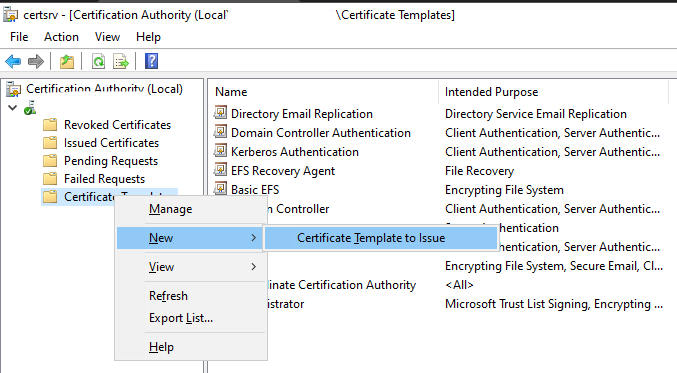

- Lanciamo il comando certsrv.msc per aprire la Certification Authority.

- Tasto destro su “Certificate Templates” e selezioniamo “New-> Certificate Template to Issue”

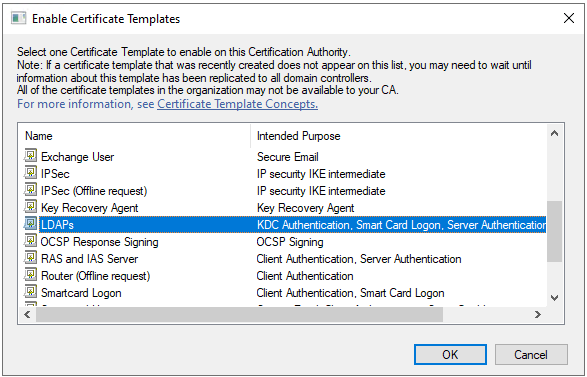

- Selezioniamo il template creato precedentemente

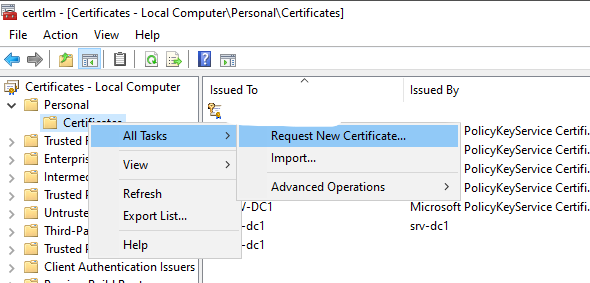

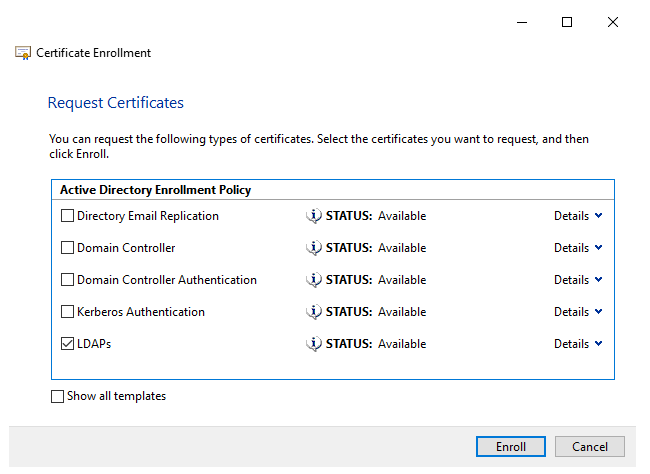

- Aprire certlm.msc

- Spostarsi su “Personal” – “Certificates”

- Cliccare con il tasto destro sulla cartella, selezionare “All Tasks” e click su “Request for new Certificate”

- Proseguire e selezionare il template certificato creato in precedenza

- Cliccare su “Enroll” – “Finish”

Questa procedura descrive l’abilitazione di LDAPs per i client del dominio.

Nel caso in cui dovessimo autenticare client di terze parti (esempio, collegamento LDAPs tra firewall e Domain Controller) va esportato il certificato e caricato all’interno del dispositivo.

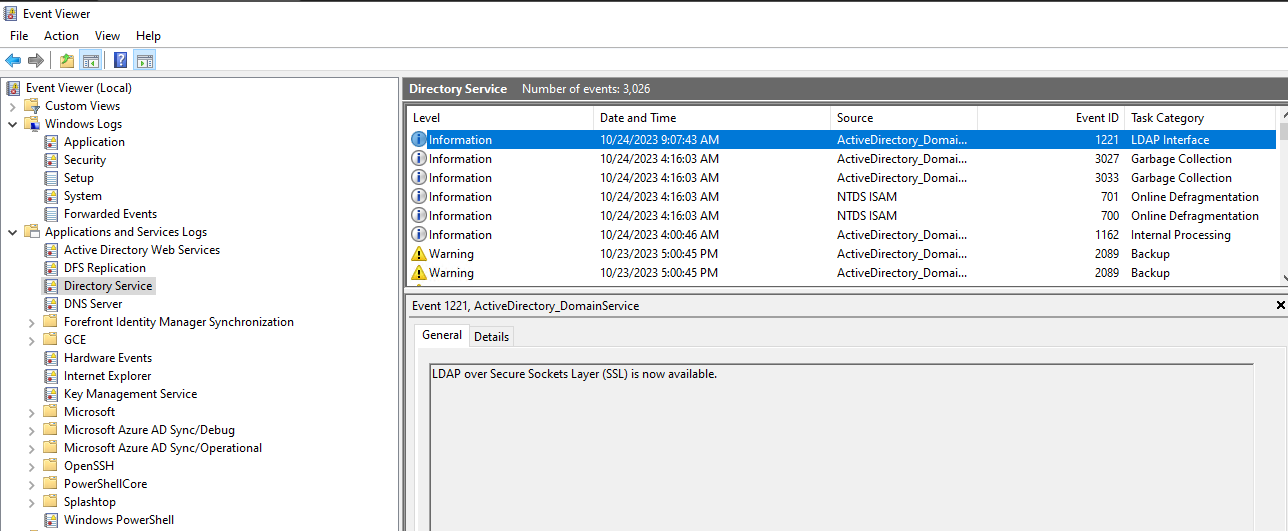

Di seguito il log nel registro eventi che ci segnala il corretto funzionamento di LDAPS

“LDAP over Secure Sockets Layer (SSL) is now available”

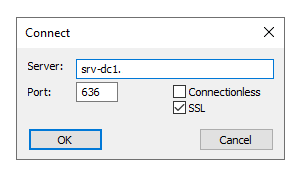

Con il comando ldp.exe possiamo testare la connessione LDAPs.

Specifichiamo l’ FQDN del server di dominio, porta 636 con SSL e diamo OK